A3:科技智慧

1 方案背景与目标

1.1 项目背景

2021年2月,黑客侵入佛罗里达的供水系统,使用运行在水厂PC Team Viewer上的远程控制软件控制机器,将氢氧化钠含量从100ppm远程增加到11,100ppm,试图影响城市的供水。网络安全专家早就警告说,黑客可以利用暴露在公共网络中的人机界面(HMI),供水中毒是这类系统在关键国家基础设施中多么脆弱的另一个迹象。在2020年初,对以色列供水系统的网络攻击引起了各国对供水设施的攻击和入侵的关注,早在2015年,对供水系统的网络攻击,在前三名中,仅次于关键制造业和能源工业。这表明网络威胁已经渗透到城市供水系统中,以水工业控制系统为目标,为城市供水系统敲响了安全警钟。

1.2 项目简介

某市级水务集团现拥有现代化水厂8座,实际最高日供水120万立方米,持续保障市区的用水需求。随着水务投资规模的增加,目前处于向智慧水务方向拓展的阶段。该水务集团公司开展了智慧水务建设项目,将其管辖的八家自来水厂实现统一的运营管理、生产调度、状态监测、安全管理等功能。水厂网络与集团网络实现更高效的互联互通,随之,安全问题更加突出。为保障智慧水务安全稳定开展,水务集团启动“工控系统信息安全防护”项目,针对下辖的所有水厂进行工业控制系统安全建设,保障关键信息基础设施的安全运行,完成工控系统网络安全备案、整改建设以及等级保护测评工作。

同时在信息化、智慧化建设的过程中,将网络安全建设与其业务场景结合,达成满足合规以及获得实际防护能力与安全管理能力的目标。北京启明星辰信息安全技术有限公司面向智慧水务场景下的安全需求,辅助用户将业务运行与安全防护有机融合。

1.3 项目目标

(1)水务工控系统安全合规性建设。既满足法律法规要求(如《水利网络安全管理办法(试行)》《中华人民共和国网络安全法》《网络安全等级保护》)以及监管单位的安全要求,又能提升生产系统对网络攻击的防御能力;

(2)信息安全管理制度建设。包含风险预警、安全培训、安全运维、应急响应等方面,与合规建设形成紧耦合的安全防护机制;

(3)水务工控系统安全风险防护。对跨网跨域隔离防护、安全审计、主机及终端防护等具体问题进行整改建设,强化水务系统安全防御能力,为智慧水务平台提供可靠、有效的数据支撑。

2 方案详细介绍

2.1 项目总体架构和主要内容

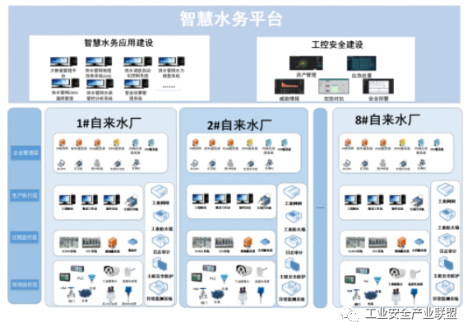

本项目中的智慧水务业务场景包含智慧水务平台、自来水厂生产系统两大部分。安全建设也依据其业务场景进行设计实施,项目总体框架如下图所示:

图1 智慧水务总体框架示意图

智慧水务平台是依托云架构的物联网水务平台,平台包含大数据管理平台、供水管网地理信息系统(GIS)、供水调度自动化控制系统(SCADA)、供水管网水力模型系统、供水管网DMA漏损管理、供水管网水质管控分析系统、营业收费管理系统。可对8个自来水厂实现云端管控、任务处理、数据存用、任务下发、业务监测等功能。

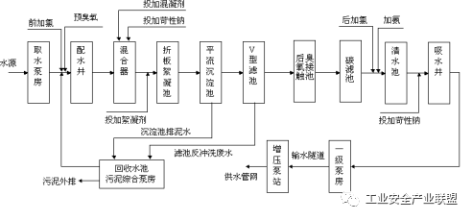

集团下辖8个自来水厂的工艺流程基本相同,从智慧水务工业控制系统的环境特点、技术特点、协议特点角度分析,大型自来水厂多数采用的处理工艺一般是常规处理加深度处理,工艺复杂,设备先进。常规处理包括:混合、反应、沉淀、过滤及消毒几个过程。深度水处理工艺在常规水处理工艺的基础上添加了臭氧处理和碳过滤或投加高锰酸钾和粉末活性炭等工艺流程。比如下图2为臭氧处理加碳过滤的深度处理工艺流程。

图2 自来水厂深度处理工艺流程图

从现场调研的工艺流程分析来看,整个大型自来水厂工艺流程包含的现场控制层设备分为机械设备和控制设备,机械设备一般有几十种,例如鼓风机、提升泵、刮泥机、加压泵、臭氧制备机、回流泵、加药泵、搅拌机等。这些设备都是工艺处理环节中的关键设备。控制设备比如现场控制层的PLC,仪器仪表,RTU等,监控层有上位机组态软件、工业数据库、网络摄像头等。

生产系统由企业管理层、生产执行层、过程监控层、现场监控层组成,分别承担以下任务:

(1)企业管理层负责监控各个水厂工艺流程的实时监控、生产调度、数据分析等功能,涉及水管网地理信息系统(GIS)、供水调度自动化控制系统(SCADA)、供水管网水质管控分析系统等系统,设备类型以传统服务器以及传统信息系统为主,企业管理层同时承担为水务集团总部传送业务数据的功能,实现上下级平台联动。

(2)生产执行层主要负责对各工艺流程的具体生产活动下发执行指令,其中包括操作员站、数采工作站、上位机等设备,以工作站设备为主。

(3)过程监控层负责对自来水生产流程以及厂区环境数据进行监控以及数据采集。主要包括SCADA系统、DCS系统、视频监控服务器等。

(4)现场监控层负责执行具体生产指令以及收集数据。具体设备包括PLC、温度传感器、压力传感器、液位传感器、工业摄像头等终端设备。

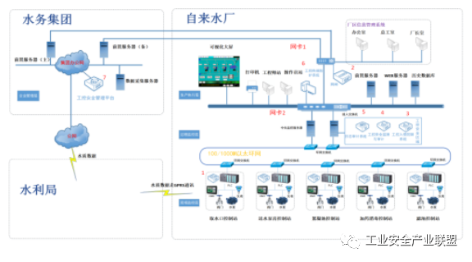

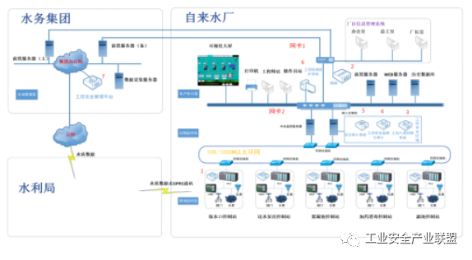

2.2 网络、平台或安全互联架构

水务集团下辖的8个水厂生产数据均汇聚到水务集团办公网的集中控制中心。数据采集方式方式如下:

通过数据采集服务器采集现场生产数据,数采服务器采用双网卡模式,一端连接至生产网负责生产数据的采集和其余监控系统的数据提供,另一端连接至集团办公网,负责办公网的数据提供。在集团办公网内,有一台数据采集服务器作为前置机,负责与生产网数据采集服务器的数据对接,连接至集团办公内网。

目前厂区内工控网络呈现环状网络。各工艺段的PLC及智能采集器等通过以太网、TCP/IP形式接入到工艺段接入交换机,通过接入交换机组成厂区内环网。中控部分工程师站、操作员站广泛采用标准的Windows等商用操作系统、设备、中间件及各种通用技术。

大型自来水厂整个工艺过程包含的现场控制层设备分为机械设备和控制设备,整体工控安全部署如下图所示:

图3 工控安全产品部署示意图

2.3 应用场景和应用效果

本项目在智慧水务项目建设背景下实现以下场景化防护效果:

2.3.1 基于生产控制系统安全稳定运行场景效果

(1)在厂区安全域之间采用适用于工业环境的专用防火墙以逻辑串接的方式进行部署,对安全域边界进行监视,识别边界上的入侵行为并进行有效阻断。通过工业协议的深度识别与过滤,实现了从边界、区域到终端的完整防护,降低了网络被入侵及安全威胁迁移扩散的风险。

(2)在工控环网与生产执行层的接口处部署入侵防御系统,结合行业定制化安全策略,提供工控信息安全特色场景化的防护。通过对设备固件进行安全增强,识别并阻断该高危端口扩散,预防攻击传播风险。

(3)在工控环网与生产执行层的接口处部署异常监测与审计系统,对工控网络敏感指令数据进行记录和异常检测。可检测工控网络中发生的入侵攻击,实时监测工控网络中的敏感操控,实现故障与异常的预警。

(4)保障工控系统日志集中管理。通过旁路部署日志审计系统,将网络中存在的网络设备、操作系统、数据库系统、安全设备等产生的日志信息统一存储、分析、告警。解决水务集团现有工控系统中日志存储分散,不利于统一管理,同时对于数据存储时间、维度没有进行统一管理的问题。

2.3.2 基于集团网络与水厂网络安全互联场景效果

自来水厂生产数据安全可靠上传,避免形成安全风险暴露点,影响水厂工控系统和智慧水务平台的安全稳定运行。采取如下措施:

(1)在设备层和边缘层上部署主机防护系统,制定白名单安全策略,从源头上遏制了恶意代码的运行,消除病毒或恶意代码通过终端外设进入工控终端及工控生产网络的可能性。从操作系统内核、协议栈等方面进行安全增强,并力争实现对于设备固件的自主可控。

(2)在集团办公网与下属水厂边界部署工业加固型网闸,对两网间的数据交换进行安全防护,同时对OPC、Modbus/TCP等工业协议进行深度解析和指令级的控制,保证只允许合法的指令和访问通过。

2.3.3 基于智慧水务的安全管理平台场景效果

釆用智慧水务安全管理平台对系统运行状态进行监控,对安全日志集中存储。可对网络中所有的工作站,服务器,工业设备,网络设备,安全设备进行资产管理,拓扑管理,性能管理,日志管理等,满足等级保护三级中统一管理,集中存储的相关要求。为用户提供了大屏展示,提供全面实时的信息展示。从资产、协议流量、网络威胁等多个维度进行直观展示。从数据的采集、数据存储到数据分析展现都应用了大量的大数据处理分析技术。可以应对不同用户环境对海量安全信息数据的高速处理场景,并通过分析结果和可视化效果向用户呈现全网的态势感知。

智慧水务安全管理平台以业务信息系统安全为保障目标,从监控、审计、风险、运维四个维度对全网的整体安全进行集中化的管理与运维,为用户建立起了一个可视、可查、可度量与可持续的安全管理新平台。

借助智慧水务安全管理平台,可获得对网络安全的可视化,洞悉业务信息系统的运行状况与安全状况;可以对网络的安全事件进行综合分析与审计,识别和定位外部攻击、内部违规;可以进行业务系统的安全风险度量、安全态势度量和安全管理建设水平度量;可以进行持续的安全巡检、应急响应与知识积累,不断提升安全管理的能力。应用效果如下图所示:

图4 工控安全管理平台大屏展示

3 代表性及推广价值

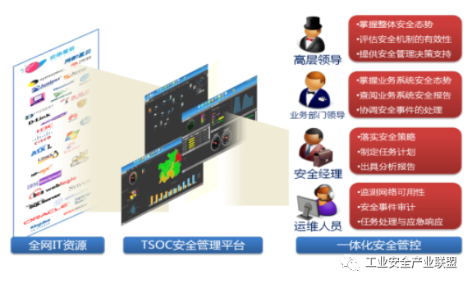

本项目主要采用智慧水务工控安全管理平台,该平台提供了强大的一体化安全管控功能界面,为不用层级的客户提供了多视角、多层次的管理视图。如下图所示:

图5 智慧水务工控安全管理平台管理视图

(1)对于管理层的高层领导,通过领导视图可以掌握全网的整体安全态势,评估全网和重要业务信息系统安全机制的有效性情况,掌握安全下一步安全防护改进的重点,为安全管理提供必要的决策支撑;

(2)对于管理层的各业务部门领导,可以通过系统的领导视图掌握所属业务信息系统的安全态势,查阅所属业务系统的运行报告和安全报告,并协调部门间运维流程和安全事件的处理;

(3)对于执行层的安全经理,可将领导层的工作目标落实分解,形成系统可执行的策略、指标、规则、计划和任务;可以通过系统的管理视图查看网络和业务系统的安全资产运行状况、安全风险走势、重要的安全事件处理情况,安全分析报表报告;可以随时掌握计划和任务的进展情况,实现对一线运维人员的考核。安全经理最终可以通过系统生成提交给领导层的各类安全报表报告;

(4)对于执行层的各类运维分析人员,借助系统的运维视图可以持续对网络资产及信息系统进行运行监测、安全审计、任务处理与应急响应。

(工业安全产业联盟)